Suivi des contacts

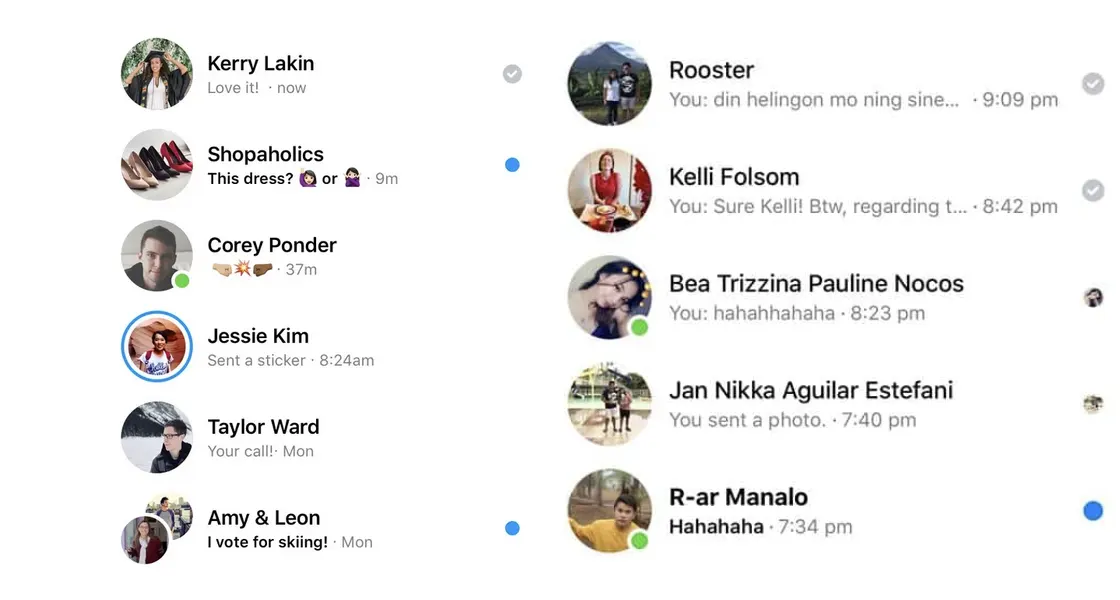

Le logiciel surveille en temps réel toute modification apportée à la liste de contacts et aux appareils autorisés. Dès qu'un utilisateur compromis ajoute un nouveau contact, supprime un contact ou modifie un contact existant, le système affiche ces informations dans le flux d'activité du panneau de contrôle.

Profitez de toutes les fonctionnalités piratage à distance.

Vous trouverez ci-dessous les réponses à certaines questions fréquemment posées Réponses à certaines questions fréquemment posées, mais si vous souhaitez en discuter avec nous, n'hésitez pas à nous envoyer un courriel.

Vous aurez accès à leurs noms et à leurs numéros de téléphone.

Vous pouvez exporter des données et des fichiers dans un ou plusieurs formats, selon vos besoins. Il existe deux options pour l'exportation de fichiers : le téléchargement sur votre appareil et l'envoi par courrier électronique. Grâce à son puissant support technologique, le programme est capable de fournir une vitesse de téléchargement maximale en tenant compte des particularités de votre connexion Internet.

Comment puis-je pirater le chat de groupe si je ne peux pas obtenir un lien vers celui-ci ?

En effet, les chats de groupe n'ont pas de liens accessibles au public. Pour accéder au contenu d'un chat, vous devez pirater l'un des utilisateurs de ce chat.

Puis-je régler la vitesse d'écoute des messages vocaux ?

Oui, c'est possible ! Dans notre lecteur, vous pouvez choisir parmi 6 vitesses de lecture, ainsi que réduire ou augmenter la qualité de la lecture.

Un message restera-t-il dans mon compte si un utilisateur le supprime de mon historique de messages après un piratage ?

Oui, les messages suivis ne sont jamais supprimés de la HackMachine. La seule personne qui peut supprimer un message de l'interface de l'application est l'utilisateur.